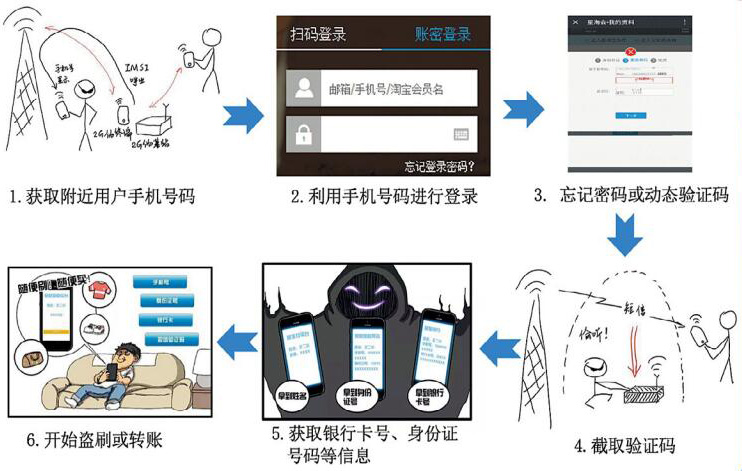

隔空盗刷的具体实现步骤如图3所示:

1.利用侦码设备采集附近(通常是500米以内范围)处于开机状态的手机号码;

2.利用采集到的手机号码登录支付宝、京东、网银等App;

3.选择“忘记密码”,通过短信来验证用户,或选择动态验证码方式来登录;

4.利用嗅探设备捕获短信验证码;

5.输入短信验证码登录App,可以获取该用户的银行卡号、身份证号码等信息;

6.开始盗刷或转账。

经过如此这般的一步步操作,一次“隔空取物”式的盗刷就“完美”实现了。需要指出的是,由于嗅探设备只能同时获取发给手机用户的短信,并不能拦截短信,所以作案人员通常选择在深夜受害人熟睡的时间作案,此时受害人不会察觉手机收到一连串短信以及“躺”在银行卡中的钱财已经被人“搬运”。

无触窃密风险分析

隔空盗刷同时利用了移动通信网络和App的安全漏洞,从而登录用户App,并进行相关操作。柳州隔空盗刷作案嫌犯的主要目的是非法获取财产,但实际上利用这种方式,除了可以非法盗刷,还可以爬取App中的日志、位置、联系人等用户隐私信息,特别是随着移动政务办公应用的推广,甚至可以窃取办公App里的敏感信息。这种风险的存在,不能不引起我们的高度警惕。笔者拟对此作进一步分析,先来看一下图4。

图 4 隔空窃密示意

图中,前端设备(可以是移动式也可以是固定式)完成对目标手机的号码、短信、App日志、App数据等信息的获取,并将用户信息通过互联网发送至数据分析服务器;分析服务器接收和保存前端设备发送的目标用户信息,并对这些信息进行关联分析,窃取用户敏感信息。

利用上述方式,既可以对重要目标进行跟踪数据采集,也可以通过区域布控,对特殊人群进行定点数据采集,由此可能产生的窃密风险包括:

1.人物画像:通过对采集到的数据进行综合分析,建立人物基础档案(库),收录包括户籍信息、证件信息、生活服务注册信息、资产信息、地址信息等多维度的人物基础信息;

2.敏感信息获取:对采集到的App数据进行清洗、补全、标注等处理,可以提取其中的敏感信息;

3.即时通信分析:通过对目标即时通信数据进行关联分析,还原聊天内容和时间,以可视化方式展示即时通信好友信息、群组关系、聊天记录、收藏信息、朋友圈发布信息等;

4.人物地址分析:通过各种App地址信息,进行标准化处理,分析常去地、落脚点、工作地,以热力图展示目标人物的活跃区域;

5.潜在人物关系分析:通过对App数据的订单接收、联系人、聊天记录等关系数据,以权重算法计算出关系人的亲密度,分析出目标潜在人物关系;

6.人物活动时光轴:通过App采集的人物活动信息,结合时间维度,绘制目标活动轨迹信息。

(转载自《保密工作》杂志2020年第4期)

本文由《保密工作》原创创作,图片来源网络,如有侵权请联系告知,部分消息参考:国家保密局